Sajber kriminal

VISOKA TEHNOLOŠKA ŠKOLA

STRUKOVNIH STUDIJA

ŠABAC

Šabac

,

Мај 200

9

.

Seminarski rad

Sajber

kriminal

Predmet: Bezbednost informacionih sistema

Studenti: Profesor:

Dragana Todorić Vukašin

Ković Marija 26/06;

2

SADRŽAJ:

2.1. Konvencionalni kriminal.................................................................................................3

2.2. Sajber kriminal................................................................................................................4

2.3 Sajber kriminalci..............................................................................................................5

2.4. Načini i vrste vršenja sajber kriminala...........................................................................5

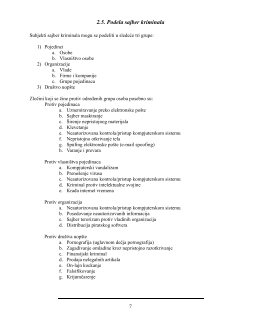

2.5. Podela sajber kriminala...................................................................................................7

4

2.2. Sajber kriminal

Sajber kriminal je najnoviji i možda najkomplikovaniji problem u sajber svetu. Sajber

kriminal može biti određen kao vrsta konvencionalnog kriminala, gde je kompjuter objekat ili

subjekat onoga ko čini zločin. U rečnicima se često može pronaći da je sajber kriminal “kriminalna

aktivnost počinjena na internetu. Ovo je širok termin koji opisuje sve od elektronskog krekovanja do

napada zabrane usluga koji izazivaju da sajtovi za elektronsko poslovanje gube novac.”

Koncept “sajber kriminala” nije radikalno drugačiji od koncepta konvencionalnog kriminala.

Oba uključuju bilo vršenje dela ili njegovo izostavljanje, koje vodi kršenju zakona ili prava i

sankciju kao odgovor države.

Prema zakonu Sjedinjenih Američkih Država, kriminal se definiše kao: “Zločini načinjeni

bilo pomoću ili na računaru, kao što su: prevara u elektronskoj trgovini, povreda intelektualne

svojine, krađa identiteta, itd.”

Prema zakonu Evropske unije, sajber kriminal se definiše kao: “Kriminal načinjen preko

Interneta, uključujući, npr. nelegalni pornografski materijal ili haking”

Prema zakonu Republike Srbije, sajber kriminal se definiše kao: “kriminalitet koji je

upravljen protiv bezbednosti informacionih (kompjuterskih, računarskih) sistema u celini ili u

njenom pojedinim delu na različite načine i različitim sredstvima u nameri da se sebi ili drugom

pribavi kakva korist ili da se drugome nanese kakva šteta.”

2.2.1 Razlozi za sajber kriminal

U svojoj knjizi “Pravni koncepti”, Hart je rekao “ljudska bića su ranjiva i zato je neophodno

pravo da ih štiti”[8] . Primenjujući ovo na sajber prostor, možemo reći da su računari ranjivi i da im

je neophodna zaštita od sajber kriminala. Razlozi za ranjivost računara mogu biti:

1. Kapacitet za smeštanje podataka u relativno malom prostoru

Kompjuter ima jedinstvene karakteristike u smeštanju podataka na veoma malom prostoru.

Ovo omogućava mnogo lakše brisanje ili izvlačenje informacija bilo preko fizičkog bilo

preko virtuelnog medijuma.

2. Jednostavan pristup

Problem koji se sreće u odbrani kompjuterskog sistema od nedozvoljenog pristupa je da

postoji mogućnost prekršaja ne zbog ljudske greške, već zbog kompleksnosti tehnologije.

Pomoću tajno postavljene logične bombe, pretraživača sistemskih zapisa koji mogu da

ukradu lozinke za pristup, naprednim snimcima glasa, slikama rožnjače, itd. koji mogu da

prevare biometrijske sisteme i zaobiđu zaštitne zidove, može se proći pored mnogobrojnih

sigurnosnih sistema.

3. Kompleksnost

Kompjuteri rade na operativnim sistemima i a ovi operativni sistemi se sastoje od miliona

linija koda. Ljudski mozak je sklon greškama i nije moguće da ne postoji propust u nekoj od

faza kreiranja ovih operativnih sistema. Sajber kriminalci iskorišćavaju ove praznine i

prodiru u kompjuterske sisteme.

5

4. Nemar

Nemar je tesno povezan sa ljudskim izvršavanjem. Zbog toga je veoma moguće da tokom

zaštite kompjuterskog sistema može doći do nemara, koji obezbeđuje pristup i kontrolu

sistema sajber kriminalcu.

5. Nedostatak dokaza

Nedostatak dokaza je veoma čest i očigledan problem pošto se svi podaci redovno brišu.

2.3 Sajber kriminalci

Sajber kriminalci su pripadnici različitih grupa/kategorija. Postoje sledeće kategorije sajber

kriminalaca:

1) Deca i adolescenti godišta od 6 do 1

0 godina

Jednostavan razlog za ovaj tip delikventnog dečijeg ponašanja se vidi najčešće u radoznalosti

da znaju i istražuju stvari. Sličan razlog može biti da se deca dokažu da se izdvajaju među

drugom decom u društvu. Postoje i neki psihološki razlozi (najčešće je to prevazilaženje

maltretiranja od strane druge dece)

2) Organizovani hakeri

Ova vrsta hakera se najčešće organizuje da zajedno ispune određene ciljeve. Razlog može

biti da se ispune politički ciljevi, fundamentalizam, itd. Sajtovi NASA-e i Microsoft-a su

konstantno izloženi napadima hakera.

3) Profesionalni hakeri/krekeri

Oni rade motivisani bojom novca. Ova vrsta hakera su većinom zaposleni da hakuju sajtove

rivala i da pribave značajne, validne i verodostojne informacije. Oni se čak zapošljavaju da

krekuju sistem kao mera u pronalaženju rupa u bezbednosnom sistemu.

4) Bivši zaposleni

Ova grupa uključuje one ljude koji su ili dobili otkaz od svog nadređenog ili koji su

nezadovoljni svojim poslom. Kao znak osvete, oni obično hakuju sisteme na poslu.

2.4. Načini i vrste vršenja sajber kriminala

Neautorizovan pristup kompjuterskom sistemu ili mreži – haking

Ova vrsta prestupa se obično povezuje sa hakovanjem u osnovnom smislu. Međutim, u poslednje

vreme se češće koristi naziv „neautorizovan pristup“.

Krađa informacija u elektronskom obliku

Ovo uključuje informacije sačuvane na hard-diskovima, prenosnim medijumima, itd. Krađa može

biti kao fizičko prisvajanje podataka ili njihovo preuzimanje preko virtualnih medijuma.

Bombardovanje mejlovima

Ova vrsta aktivnosti se odnosi na slanje velike količine mejlova žrtvama, koja može biti individua ili

kompanija, ili čak mejl serveri. Ova vrsta napada obično dovodi do pada sistema (servera).

Ovaj materijal je namenjen za učenje i pripremu, ne za predaju.

Slični dokumenti