Zaštita računarskih mreža Pregled

430

VOJNOTEHNI^KI GLASNIK 5/2005.

ZA[TITA RA^UNARSKIH MRE@A

UDC: 004.738 : 65.012.8

Profesor dr Milojko Jevtovi},

dipl. in`.

Elektrotehni~ki fakultet,

Banja Luka

Rezime:

U radu su obra|ene metode napada, oblici ugro`avanja i vrste pretnji kojima su izlo`e-

ne ra~unarske mre`e, kao i mogu}e metode i tehni~ka re{enja za za{titu mre`a. Analizirani

su efekti pretnji kojima mogu biti izlo`ene ra~unarske mre`e i informacije koje se preko njih

prenose. Opisana su odre|ena tehni~ka re{enja koja obezbe|uju potreban nivo za{tite ra~u-

narskih mre`a, kao i mere za za{titu informacija koje se preko njih prenose. Navedeni su

standardi koji se odnose na metode i procedure kriptoza{tite informacija u ra~unarskim mre-

`ama. U radu je naveden primer za{tite jedne lokalne ra~unarske mre`e.

Klju~ne re~i: ra~unarske mre`e, ugro`avanje mre`a, pretnje mre`i, protivmere, zahtevi za za-

{titu, tajnost informacija, autenti~nost, integritet, autorizacija prava korisnika, tehni~ke mere

za{tite, standardi metoda za{tite.

PROTECTION OF COMPUTER NETWORKS

Summary:

In this paper different methods of attacks, threats and different forms of dangers to the

computer networks are described. The possible models and technical solutions for networks

protection are also given. The effects of threats directed to the computer networks and their

information are analyzed certain technical solutions that provide necessary protection level

of the computer networks as well as measures for information protection are also described.

The standards for methods and security procedure for the information in computer networks

are enlisted. There is also an example of protecting one local data network (in this paper).

Key words: computer networks, endanger of networks, network threats, countermeasures,

protection demands, information confidentiality, authenticity, integrity, authorization of the

user’s rights, technical protection measures, standard methods of protection.

Uvod

Pri projektovanju ra~unarskih mre-

`a, najte`i i najslo`eniji problem predsta-

vlja za{tita mre`e i informacija koje se

preko nje prenose. Iskustva pokazuju da

problem predstavlja izbor tehni~kih re{e-

nja (softverska, hardverska) kojima se

mo`e obezbediti zahtevani nivo za{tite.

Problemi ~esto nastaju zbog toga {to bu-

du}i korisnik mre`e u projektnom zadat-

ku nije precizno definisao nivo i kvalitet

za{tite. Tako|e, problem predstavlja de-

finisanje tehni~kih zahteva za za{titu,

zbog toga {to se oni moraju zasnivati na

proceni (analiza, studija pretnji) realno

mogu}ih pretnji i oblika ugro`avanja

mre`e i informacija.

Zna~aj za{tite i bezbednosti infor-

macija u telekomunikacijama rapidno se

pove}ava, kako u vojnim tako i u javnim

mre`ama, me|u kojima su i ra~unarske

mre`e. Evropska unija izdala je niz razli-

~itih direktiva koje se odnose na uputstva

VOJNOTEHNI^KI GLASNIK 5/2005.

431

za obezbe|enje tajnosti i za{tite informa-

cija u javnim telekomunikacionim mre-

`ama. Institut za evropske telekomunika-

cione standarde – ETSI (European Tele-

communications Standards Institute) for-

mirao je savetodavnu grupu za problema-

tiku za{tite i bezbednosti mre`a, a radi i

na algoritmima za za{titu informacija u

javnim mre`ama

Š

1

¹

.

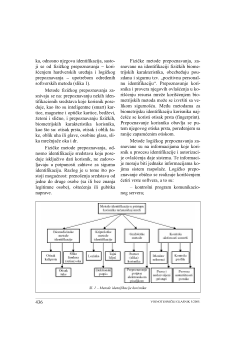

Pri analizi metoda napada i za{tite

ra~unarske mre`e va`no je znati {ta je to

ra~unarska mre`a. Resursi telekomunika-

cionog sistema odre|enog kapaciteta, pro-

pusnog opsega, bitskog protoka i kvalite-

ta, anga`ovani za povezivanje i komuni-

kaciju ra~unara i terminala, ~ine ra~unar-

sku mre`u. Drugim re~ima, ra~unarska

mre`a predstavlja telekomunikacionu

mre`u koja zadovoljava posebne zahteve

koji se odnose na prenos podataka, odno-

sno komunikaciju izme|u povezanih ra-

~unara i terminala. Ra~unarska mre`a for-

mira se kori{}enjem kanala prenosnih si-

stema (`i~nih, opti~kih, VF/VVF/UVF ra-

dio, radio-relejnih i satelitskih sistema) i

telekomunikacionih ure|aja (opreme),

kao {to su: komutatori, modemi, multi-

plekseri, adapteri, mre`ne kapije, ruteri

(TCP/IP; X.25; ISDN; MPLS, ATM ili

multiprotokolski ruteri), mostovi, repeti-

tori, priklju~ne kutije, ure|aji za upravlja-

nje multipoint vezama, itd. Funkcije ra~u-

narske mre`e obezbe|uju mre`ni opera-

tivni sistemi (na serverima i radnim stani-

cama), koji omogu}avaju komunikaciju

preko mre`e kori{}enjem odre|enih ko-

munikacionih protokola.

Za{tita predstavlja jedno od najzna-

~ajnijih pitanja u realizaciji budu}e gene-

racije mre`a (Next Generation Networks

– NGN), posebno onih koje za prenos

budu koristile Internet protokol

Š

2

¹,

od-

nosno njegov podsistem za multimedijal-

nu komunikaciju (Internet Multimedia

Subsystem – IMS).

Te`i{no pitanje razmatrano u ovom

radu jeste analiza mogu}ih pretnji i napa-

da na ra~unarsku mre`u, kao i tehni~ke

mogu}nosti za{tite mre`a i informacija.

Vrste i oblici pretnji i napada

na ra~unarske mre`e

Pretnje ra~unarskim mre`ama

Savremene ra~unarske mre`e, kao i

budu}a generacija telekomunikacionih

mre`a, mogu biti izlo`ene nizu ozbiljnih

pretnji (threats) ili napada, koje uzimaju

u obzir razli~ite mre`ne konfiguracije

(arhitektura, topologija), komunikacione

protokole i na~ine prenosa signala. To

su, naj~e{}e, slede}e pretnje:

– odbijanje usluge (denial of servi-

ce). Ovim tipom napada elementi ra~unar-

ske mre`e se blokiraju kontinualnim bom-

bardovanjem podacima, tako da se zauzi-

maju svi mre`ni resursi, pa mre`a nije u

stanju da korisnicima pru`a usluge;

– prislu{kivanje (eavesdopping).

Ovom pretnjom prikriveno ili potpuno

tajno prislu{kuju se signali koji se preko

mre`e prenose izme|u predajnika i pri-

jemnika;

– maskiranje (masquerade). Izvr{i-

lac napada koristi maskiranje kako bi si-

mulirao la`nu identifikaciju radi pristupa

mre`i;

– neautorizovani pristup (unauthori-

zed access). Pristup ulazima u mre`u mo-

ra biti veoma restriktivan u skladu sa po-

litikom za{tite. Ako napada~ poku{a da

realizuje neautorizovan pristup na bilo

kom ulazu u mre`u, drugi razli~iti napadi

mogu uporedo pro}i neprime}eni;

VOJNOTEHNI^KI GLASNIK 5/2005.

433

Virusi

su programi koji „zaraze“

datoteku ra~unara umetanjem svojih

umno`aka (kopija), a obi~no se izvr{a-

vaju kada se u~itavaju u memoriju ra-

~unara. Na taj na~in se prenose i na

ostale ra~unare u mre`i. Slanjem

ogromne koli~ine podataka virusi zagu-

{uju ili sasvim isklju~uju mre`u. Njiho-

vo delovanje je vrlo {tetno, a ogleda se

u o{te}enju pojedinih delova ra~unara,

hard diska i zauzimanju memorijskog

prostora operativne memorije ra~unara.

U ra~unarskim mre`ama u svetu kru`i

oko 200 hiljada virusa.

Trojanski konji

su korisni ili privid-

no korisni programi koji, kada se uklju~e

odnosno aktiviraju, obavljaju nepo`eljne

ili ru{ila~ke aktivnosti u ra~unaru. Mogu

se koristiti sa ciljem da ispune neke za-

datke koje neovla{}eni korisnik nije u

stanju da realizuje. Da bi pristupio dato-

tekama odre|enog ra~unara, program tro-

janski konj, kada se izvr{ava, menja re-

dosled ovla{}enja (privilegija, prava) za

kori{}enje datoteke. Takve datoteke, na-

kon njihovog delovanja omogu}avaju da

svako mo`e da ih ~ita, odnosno ostaju

bez za{tite.

Bakterije

su programi koji izri~ito

ne o{te}uju datoteku, ali imaju ulogu da

se intenzivno „razmno`avaju“ (po ekspo-

nencijalnom zakonu), zauzimaju}i, odno-

sno anga`uju}i vreme procesora i memo-

rijski prostor na disku ili u operativnoj

memoriji. Time se onemogu}ava kori{}e-

nje umre`enog ra~unara.

Bombe – logi~ke bombe

predstavlja-

ju kodove koji se ubacuju u neki komer-

cijalni program, a postavljeni su da „eks-

plodiraju“ kada se zadovolje odre|eni

uslovi, kao, na primer, postojanje ili ne-

postojanje pojedinih datoteka, odre|eni

dan u sedmici ili pri pojavi odre|enog

korisnika. Kada se ti uslovi ispune nastu-

paju ru{ila~ka dejstva ~iji je efekat one-

sposobljavanje ra~unara (operativnog si-

stema, aplikativnog softvera, memorij-

skog prostora i dr.).

Problem za{tite od ugro`avanja

mre`a kori{}enjem navedenih softver-

skih metoda re{ava se kori{}enjem an-

tivirusnog softvera, odnosno, softvera

za otkrivanje prisustva zlo}udnog pro-

grama. ^ine se napori za realizaciju

imunog sistemskog softvera za otkriva-

nje i uni{tavanje zlo}udnih programa, a

time programski obezbedi spre~avanje

ugro`avanja ra~unara, odnosno ra~u-

narske mre`e.

Standardi koji se odnose na

za{titu informacija

[ifrovanje poruka, odnosno podata-

ka, jedina je pouzdana metoda za{tite po-

dataka pri prenosu preko ra~unarske mre-

`e. Na izvoru se podaci {ifruju, a na od-

redi{tu de{ifruju. Tajnost u prenosu po-

sti`e se kori{}enjem {ifarskih klju~eva,

kao i odre|enih algoritama i metoda tran-

sformacije podataka, odnosno poruka ko-

je se prenose preko mre`e.

[ifarski klju~evi su tajni i nisu pred-

met standardizacije. Predmet standardi-

zacije su metode i algoritmi za kriptoza-

{titu koji se odnose na: simetri~no {ifro-

vanje, asimetri~no {ifrovanje i algoritme

za transformaciju poruka.

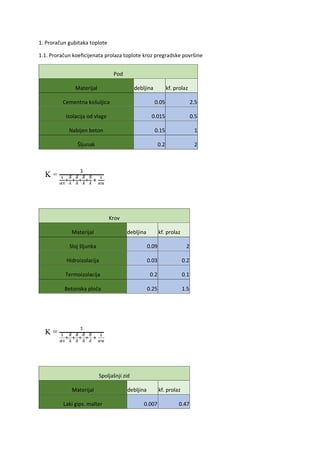

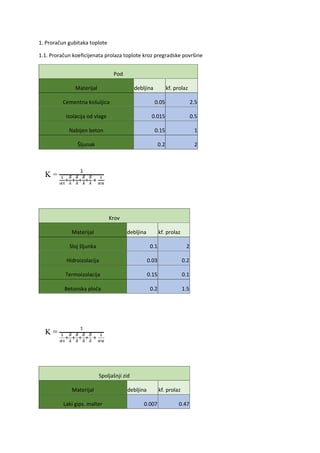

Pregled najpoznatijih standarda za

kriptoza{titu podataka prikazan je u ta-

beli 1. Navedene su oznake i oblast pri-

mene standarda za kriptoza{titu infor-

macija.

Želiš da pročitaš svih 12 strana?

Prijavi se i preuzmi ceo dokument.

Slični dokumenti

Ovaj materijal je namenjen za učenje i pripremu, ne za predaju.